概述编辑

本文讲解,运维平台部署的FineDataLink项目,涉及的服务器中,组件需要占用的端口,以及需要对外开放的端口。

注:端口占用检查和防火墙放行方法请参考:端口占用检查与防火墙配置

占用端口编辑

运维项目中存在很多组件,组件的运行需要占用服务器端口。

在部署前,请确保默认的映射端口端口是否已被使用,如已被使用,请安排好其他空闲端口。

fdl应用服务数量=1

注1:本节讲解部署FineDataLink应用服务项目的端口要求。

其中部分组件的容器端口不映射到宿主机,无需预留相关服务器端口,因此不在下表展示。

注2:如准备了组件服务器,请确保FineDataLink应用服务器和组件服务器的Ops Agent端口一致。

| 组件 | 默认端口 | 作用 |

|---|---|---|

| FineDataLink | 8068 | fdl服务端口 |

| 15500 | gpfdist服务端口 | |

| 帆软内网关 | 80 | 平台服务端口,即用户访问项目的地址端口 非root用户部署:自行准备1024及以上端口 |

| MySQL | 3306 | 配置服务端口 |

| ElasticSearch | 9200 | 日志服务端口 |

| Kafka | 9092 | 组件占用端口 |

| Ops Agent | 9070 | 运维管理服务端口 |

注3:如不使用上表的默认端口,选择自备端口。请注意避开以下端口:

| 类型 | 原因 |

|---|---|

| 非root用户无法使用的端口 | 如使用非root用户进行安装,请勿准备1024以下端口 在Linux系统中,非root用户只能使用1024及以上端口 |

| Chrome浏览器非安全端口 | Chrome浏览器会将以下端口设别为非安全端口,以防止潜在的安全威胁 请勿使用以下端口,如使用这些接口,会导致Chrome浏览器无法访问运维平台 1、7、9、11、13、15、17、19、20、21、22、23、25、37、42、43、53、69、77、79、87、95、101、102、103、104、109、110、111、113、115、117、119、123、135、137、139、143、161、179、389、465、512、513、514、515、526、530、531、532、540、548、554、556、563、587、601、636、989、990、993、995、1719、1720、1723、2049、3659、4045、5060、5061、6000、6566、6665、6666、6667、6668、6669、6697、10080 注:由于Chrome仍在不断更新中,非安全端口清单可能会出现更新,最新端口请参考 Chrome官方文档 |

fdl应用服务数量≥2

注1:本节讲解部署FineDataLink应用服务项目的端口要求。

其中部分组件的容器端口不映射到宿主机,无需预留相关服务器端口,因此不在下表展示。

注2:如准备了多台组件服务器,由于组件会随机分配安装,因此务必确保所有组件服务器的相关端口配置都满足需求,且端口一致。

注3:请确保各服务器准备的ops_agent端口一致,因为只能设定一个。

注4:如部署双节点内网关,请确保主应用服务器也预留一个帆软内网关端口。

| 组件 | 默认端口 | 作用 | |

|---|---|---|---|

| 每台主应用服务器 | FineDataLink | 8080 | fdl服务端口 |

| 7800 | 集群rpc通信 | ||

7830 | 文件同步 | ||

7840 | 通用集群缓存 | ||

7850 | 数据库缓存 | ||

| 7870 | 集群成员信息管理 | ||

| 15500 | gpfdist服务端口 | ||

| Ops Agent | 9070 | 运维管理服务端口 | |

| 组件服务器 | 帆软内网关 | 80 | 平台服务端口,即用户访问项目的地址端口 非root用户部署:自行准备1024及以上端口 |

| ElasticSearch | 9200 | 日志服务端口 | |

| MySQL | 3306 | 配置服务端口 | |

| Redis | 6379 | 状态服务端口 | |

| MinIO | 9000 | MinIO API和Web管理界面 | |

| 9006 | MinIO控制台 | ||

| Kafka | 9092 | 组件占用端口 | |

| Nacos | 8848 | HTTP端口 | |

| 9848 | grpc端口 | ||

| Nacos_Mysql | 3307 | 服务占用端口 | |

| Ops Agent | 9070 | 运维管理服务端口 |

注5:如不使用上表的默认端口,选择自备端口。请注意避开以下端口:

| 类型 | 原因 |

|---|---|

| 非root用户无法使用的端口 | 如使用非root用户进行安装,请勿准备1024以下端口 在Linux系统中,非root用户只能使用1024及以上端口 |

| Chrome浏览器非安全端口 | Chrome浏览器会将以下端口设别为非安全端口,以防止潜在的安全威胁 请勿使用以下端口,如使用这些接口,会导致Chrome浏览器无法访问运维平台 1、7、9、11、13、15、17、19、20、21、22、23、25、37、42、43、53、69、77、79、87、95、101、102、103、104、109、110、111、113、115、117、119、123、135、137、139、143、161、179、389、465、512、513、514、515、526、530、531、532、540、548、554、556、563、587、601、636、989、990、993、995、1719、1720、1723、2049、3659、4045、5060、5061、6000、6566、6665、6666、6667、6668、6669、6697、10080 注:由于Chrome仍在不断更新中,非安全端口清单可能会出现更新,最新端口请参考 Chrome官方文档 |

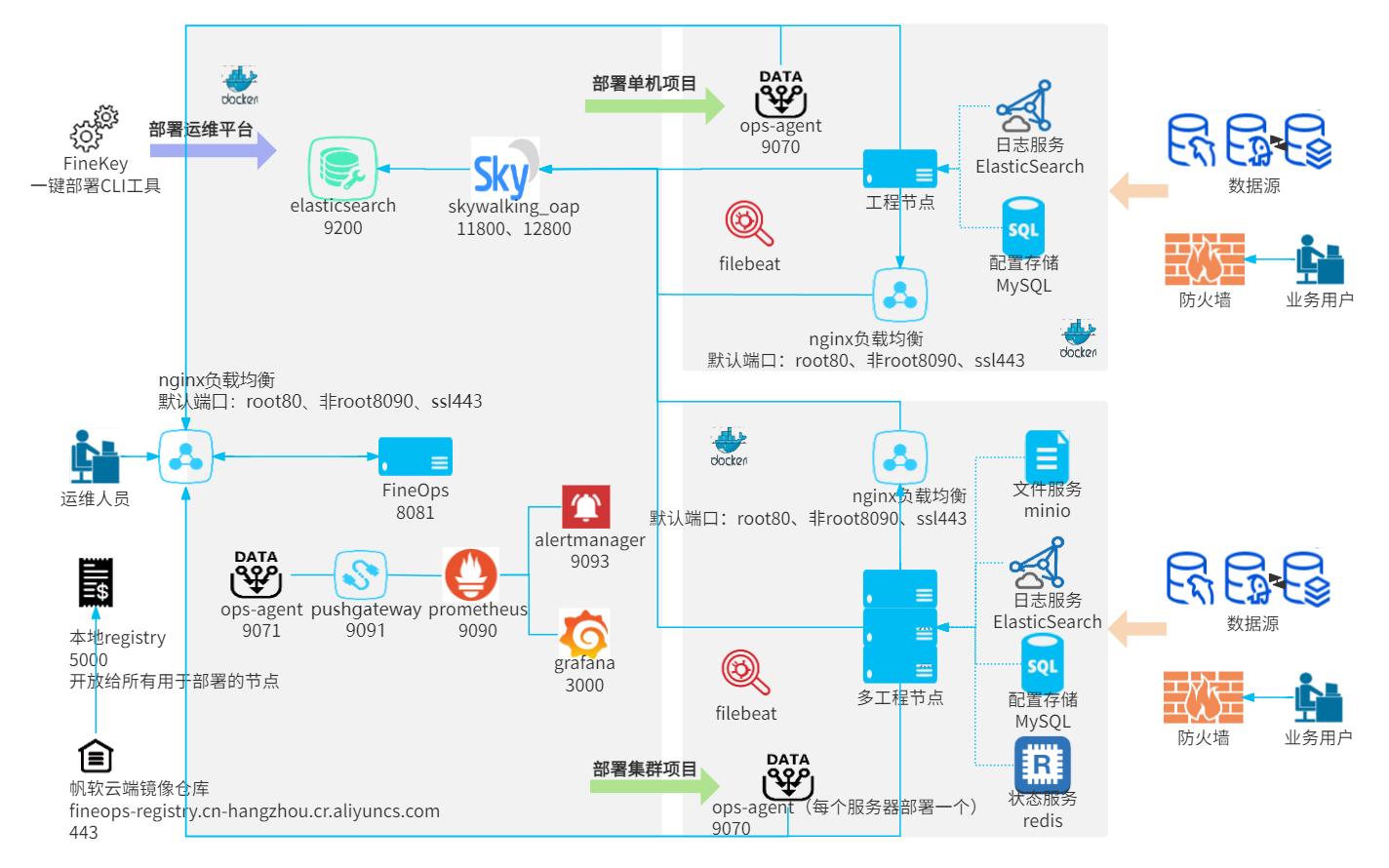

网络互通编辑

为了确保用户可以正常访问运维项目,为了确保运维平台可以正常部署和监测运维项目。

服务器需要对外开放一些端口,供不同场景使用。

外网与运维项目

| 作用 | 外网 | 关系 | 运维项目 |

|---|---|---|---|

| 管理员访问运维项目 | 运维人员 任意IP | 访问-> | 项目的 nginx 负载均衡

|

| 读取/填入数据 | 业务数据库 | <-访问-> | 项目的 nginx 负载均衡

注:OceanBase 白名单检测可能识别为容器 IP 而非宿主机 IP 。 因此,如需使用 OceanBase-Oracle 数据连接,必须额外确保帆软应用组件(fr/bi-web/fdl)的容器 IP 能访问 OceanBase 数据库端口。 |

| 拉取云端仓库镜像 | <-访问 | registry 5000 |

运维项目内部

上文所述的占用端口全部互通即可。

运维平台与运维项目

| 作用 | 运维平台 | 运维项目 | |||

|---|---|---|---|---|---|

| 基础运维 | 运维平台的 nginx 负载均衡 默认端口为:

| <-访问 | 项目的每一个应用节点 默认端口为:8068 | ||

| 传输项目的服务器、组件指标信息给运维平台 | 运维平台的 nginx 负载均衡 默认端口为:

| <-访问 | 项目每一台服务器的ops-agent(工程节点+集群组件节点,任何服务器) 默认端口为:9070 | ||

| 链路追踪 | 运维平台的skywalking_oap 默认端口为:11800、12800 | <-访问 | 项目的每一个FDL应用节点 默认端口为:8068 | ||

| 链路追踪 | 运维平台的skywalking_oap 默认端口为:11800、12800 | <-访问 | 项目的 nginx 负载均衡

| ||

| 从运维平台的镜像仓库拉取组件进行项目部署 | registry 默认端口为:5000 | <-访问 | 工程节点+集群组件节点 任何服务器 | ||

| 共用服务器下的网络环境要求 | 由于运维平台和运维平台部署的项目,容器网络使用的是 Bridge 模式,导致了网络环境的隔离与独立。 因此如果运维平台和项目共用一台服务器,请确保运维平台的 ops 容器 IP 能访问 ops 宿主机的 22 端口

| ||||